Få overblikket over processen og en gennemgang af standardens vigtigste kapitler

ISO 27001-standarden indeholder i alt 93 foranstaltninger, som skal vurderes i forhold til den enkelte virksomhed. Virksomheden skal overveje hver foranstaltnings relevans, samt nuværende og ønsket modenhedsniveau.

En ISO-27001-proces er ikke noget, du har overstået på en eftermiddag, men med en ISO 27001 Senior Lead Implementor fra kaastrup|andersen på sidelinjen, der udvikler en projektplan med arbejdspakker, der håndterer og strukturerer implementeringen af standardens krav, får du ro i maven og overblik over processen.

I denne artikel giver vi dig overblikket over processen og kravene fra ISO 27001-standarden. Standardens kapitel 4-10 foreskriver de krav, du skal efterleve – disse er obligatoriske for alle, der ønsker certificering. Eventuelle fravalg er ikke en mulighed. Kapitlerne 0-3 er en generel indledning, beskrivelse af standardens anvendelsesområde, normative referencer, termer og definitioner.

ISO 27001 – en iterativ proces

Hvad enten du vil opnå en egentlig certificering i ISO 27001, eller om du ”blot” vil anvende den som en værktøjskasse, kan processen opbygges efter en fast cirkulær model kaldet ”Plan-Do-Check-Act” (PDCA). I sin simpelhed betyder det, at alle aktiviteter skal planlægges, udføres, kontrolleres og evalueres. Sammenholder vi den cirkulære model med standardens aktiviteter er det klart, at en ISO 27001-proces kræver en betydelig ledelsesindsats.

Inddeling af standardens kapitler efter PDCA-modellen

Kapitel 4-7 ligger under ”Plan”-fasen i PDCA-modellen. Dette understreger, at du skal træffe en lang række ledelsesmæssige beslutninger og afvejninger i forhold til anvendelsesområder, interessenter, lederskab, ressourcer, økonomi, ansvarsplaceringer, systemejerskab og roller (RACI-modeller), mv. Det er væsentligt, at du forholder dig til, hvad det reelt betyder at have ”ansvar” – hvilke beføjelser og mandater følger med ved uddelegering af ansvar. Dette sætter en tyk streg under, at en ISO 27001-proces organisatorisk set er en top-down-proces.

Kapitel 8 ligger under ”Do”-fasen. Det kan oversættes til, at du skal gøre det, der er planlagt og besluttet.

Kapitel 9 ligger under ”Check”-fasen og omhandler evaluering. Formålet er at sikre, om beslutningerne reelt også tilfører den forventede værdi. Dette sker gennem intern audit og ledelsens gennemgang. Målinger og kontroller er omkostningstunge, men det er en obligatorisk del af ISO 27001-standarden. Alene på den baggrund er det væsentligt, at det ledelsesmæssigt defineres, hvad der skal måles på, hvordan, og ikke mindst hvad skal der ske med resultaterne. Godkendte målinger bør afføde et kritisk blik på, om niveauet er tilstrækkeligt højt, og fejlede kontroller bør afføde mitigerende foranstaltninger. I regi af ISO 27001 kaldes dette afvigelser.

Kapitel 10 ligger under ”Act”-fasen. Her skal du identificere og håndtere afvigelser. Enhver afvigelse skal enten accepteres eller være genstand for løbende forbedringer. Implementeringer af løbende forbedringer skal planlægges, og det sender dig tilbage i ”Plan”. Alle afvigelser kan ikke forventes at eliminere en eventuel risiko, derfor kan du være tvunget til at acceptere en restrisiko. Denne accept af restrisiko skal være på skrift af hensyn til sporbarhed i forbindelse med en auditering og ledelsesgennemgang.

Helt tæt på indholdet i kapitlerne 4-10

| Et ISMS kan defineres som: En struktureret tilgang til organisationens informationssikkerhed for at nå forretningsmålene. Det baseres på risikovurderinger og organisationens risikoappetit, samt evnen til effektiv styring af risici. ISMS identificerer krav til beskyttelse af organisationens informationsaktiver, og at der anvendes egnede og relevante teknisk og organisatoriske foranstaltninger til sikring af disse. |

Kapitel 4: Organisationens kontekst

Det er nødvendigt, at du (i praksis topledelsen) forstår og kan beskrive den kontekst, som organisationen befinder sig i. Det skal du gøre for at fastlægge grænserne og anvendelsesmulighederne for jeres Information Security Management System (ISMS). Herunder er interessenternes behov og forventninger til håndteringen af informationssikkerhed afgørende for, at du kan definere omfanget af ISMS. Bemærk dog, at ISMS ikke nødvendigvis skal favne hele organisationen. Det kan godt isoleres til enkelte afdelinger, lokationer eller processer – det er topledelsen, der træffer beslutninger om afgrænsninger. Dette sker blandt andet på baggrund af indsigten i interessenternes krav, ønsker og behov samt en juridisk dialog i forhold til overholdelse af regulativer og love. Disse afklaringer skal du sammenskrive med stillingtagen til de 93 foranstaltninger i Anneks A. Dokumentet hedder ”Statement of Applicability” eller SOA.

Kapitel 5: Lederskab

Det er topledelsen, der kan tage ansvaret for, at politikker og regler formuleret i ISMS er i overensstemmelse med en række forhold:

- Organisationens strategiske retning

- Integration til eksisterende processer

- Tilgængelighed til de nødvendige ressourcer: økonomi og uddannet personale

- ISMS opnår de tilsigtede resultater

- Informationssikkerhedspolitikken passer til organisationens mål

- Nødvendig og relevant kommunikation til alle medarbejdere:

- De skal forstå og erkende deres ansvar for efterlevelse af kravene i ISMS

- De skal forstå organisationens informationssikkerhedspolitik

- Roller, ansvar og beføjelser, der er relevante for ISMS, skal være delegerede, forståede og anerkendte

- Relevante love skal overholdes

Konkrete, operationelle opgaver kan du selvsagt uddelegere, men ansvaret forbliver dog placeret i topledelsen.

| Applicable betyder, at du skal tage stilling til om emnet er relevant for organisationen, den afdeling eller proces, der er i scope. Hvis du fx kigger på et produktions-setup eller et fabriksgulv, er det ikke sikkert, at Anneks A pkt. 6.2.2 vedr. fjernarbejdspladser er relevant og i så fald noteres ”N” ud for punktet i SOA. Dette skal dog følges op med en forklaring, som letter din hukommelse for valg/fravalg. Der er en overvejende sandsynlighed for, at en ekstern auditør vil dykke ned i forklaringen bag Applicable ”N”.

Implemented udtrykker, om det enkelte tiltag er implementeret eller ej. Elementer der ikke er Applicable (N) kan som udgangspunkt sættes til ”N” uden yderligere konsekvenser, mens elementer der er Applicable (J), men får Implemented ”N”, skal følges af en forklaring og med stor fordel en plan. Det er vigtigt, at du dokumenterer årsagen til valg og fravalg i SOA-arbejdet. |

Kapitel 6: Planlægning

Din planlægning skal tage udgangspunkt i observationerne og beslutningerne fra kapitel 4 Organisationens kontekst. Her skal du fastlægge handlinger til håndtering af risici og muligheder relateret til alle konklusionerne. Konkret betyder det, at du skal definere og formulere en konkret risikovurderingsproces, herunder fastlægge risikokriterier og risikovillighed, samt definere rammer for, hvordan kontinuerlige vurderinger af informationssikkerhedsrisici kan frembringe konsistente, valide og sammenlignelige resultater. Under planlægningsarbejdet ligger også udarbejdelse af dokumentet ”Statement of Applicability” eller SOA. Dokumentet er en del af den obligatoriske dokumentation af ISO-processen og består af de 93 emner listet i standardens Anneks A. For hvert emne skal der tages stilling til Applicable (J/N) og Implemented (J/N).

Risikovurderingsmodel

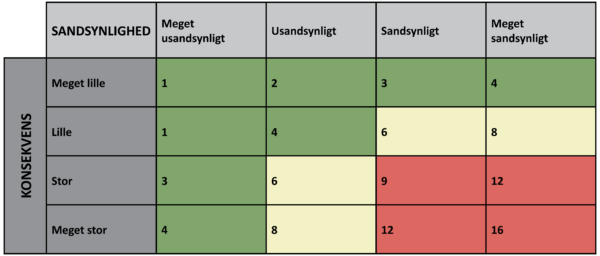

Du kan fx anvende en risikovurderingsmodel (se figur) baseret på en skala fra 1-4. Når sandsynlighed og konsekvens skal værdisættes, er det vigtigt, at alle, der skal lave disse vurderinger, anvender de samme definitioner for, hvad værdien ”2” eller ”3” betyder. Er disse definitioner ikke de samme, eller tolkes de forskelligt i organisationen, er der ingen validitet i vurderingerne. Når de ikke kan sammenlignes, er det ikke muligt at tegne organisationens samlede risikobillede. Det er heller ikke muligt at lave en tilstrækkeligt oplyst prioritering af indsatser til imødegåelse af risici.

Om modellen og dermed risikovurderingen skal gradueres i 4 niveauer som i figuren er op til jer. ISO 27001-standarden regulerer ikke antallet. Dog er det anbefalet, at du vælger et lige antal: 4, 6 eller 8. På den måde tvinger du sig selv og organisationen til at tage stilling til over eller under middel. Har modellen fx 5 niveauer, er der ofte en tilbøjelighed til at vælge den lette løsning: ”3”, hvorved resultatet bliver ”hverken-eller”. Det er også en god idé at opstille det økonomiske impact af konsekvensniveauerne, hvor du skeler til organisationens generelle økonomiske formåen.

Kapitel 7: Support

Her skal du tage stilling til og tildele nødvendige ressourcer – ikke alene til etablering af ISMS, der hovedsagelig forestås i topledelsen, men også til selve implementeringen, vedligeholdelsen og de løbende forbedringer, der ofte forestås længere nede i organisationen. Ressourcer i denne sammenhæng er både personale, økonomi og ikke mindst tid. Herunder skal personale med udførende opgaver i ISMS tilføres relevante kompetencer, ligesom I skal beslutte, hvordan hele organisationen opnår den ønskede bevidsthed om ISMS, informationssikkerhedspolitikker og regler. Den enkelte medarbejder skal være bevidst om informationssikkerhedens betydning for organisationen og sin rolle, ansvar og bidrag hertil – herunder også om konsekvenser af manglende overholdelse eller tilsidesættelse af reglerne.

Alene i denne awareness-opgave ligger en betydelig kommunikationsudfordring. For at den enkelte medarbejder køber ind på ISMS, og den måde at arbejde med informationssikkerhed på, er det væsentligt, at de forstår formål, baggrund og årsager til, at organisationen har valgt ISO 27001-vejen. Vi ser, at en dårligt ledet ISO-proces fører til modstand mod forandring, fordi kommunikationen omkring nye processer og opgaver er uklar.

Kapitel 8: Drift

Her skal du fastlægge processer for at ”gøre” det, der er beskrevet og aftalt. Altså skal du fastlægge de processer, der skal planlægge, implementere og styre de opsatte krav til informationssikkerheden. Du skal sørge for at opbevare den tilstrækkelige dokumentation, som organisationen finder nødvendig for, at der eksisterer en generel tillid til, at processerne efterleves. Formålet er at sørge for, at jeres ISMS giver den effekt, I ønsker, og at negative virkninger af planlagte og uplanlagte ændringer og hændelser minimeres. Herunder skal der løbende gennemføres vurderinger af de risici, der kan påvirke informationssikkerheden.

Kravet gælder også for processer, der er outsourcet (hvis de er i scope). Der kunne være tale om driften af større eller mindre dele af systemlandskabet, som du har købt af en ekstern leverandør og evt. leveres i en cloud-løsning. På baggrund af risikovurderingerne skal du fastlægge og implementere en plan for håndtering af alle erkendte risici – herunder skal risikoejerskabet for hver enkel risiko placeres.

Væsentlige tekniske eller organisatoriske ændringer bør afføde en fornyet vurdering af informationssikkerhedsrisici. Skulle det ikke forekomme anses én gang årligt som minimum for revurderinger af informationssikkerhedsrisici.

Kapitel 9: Evaluering

Evaluering og måling er en omkostningstung disciplin, men i ISO 27001-regi er den obligatorisk. Du skal tage aktiv stilling til, hvilke elementer i ISMS der skal overvåges og måles, Du skal herunder definere, hvilke metoder der skal anvendes til overvågning, måling, analyse og evaluering med henblik på at sikre valide og konsistente resultater.

En del evalueringer og målinger skal omfattes af et internt audit-program, der skal tage højde for betydningen af de processer, der underlægges auditering ligesom de medarbejdere, der skal gennemføre auditeringen skal kunne være objektive og uvildige. Objektivitet og uvildighed er eksplicitte krav. Selve auditprogrammet og løbende auditresultater skal opbevares som dokumentation for, at programmet er implementeret, og at det lever i organisationen.

Slutteligt er det obligatorisk med en ledelsesgennemgang af ISMS – en del af PDCA-modellens ”Check”-fase. Ledelsen skal sikre sig, at organisationen får den forventede effekt ud af de midler, der er lagt i informationssikkerhedsarbejdet. Med andre ord – en cost-/effektivitetsanalyse baseret på ISMS’ fortsatte egnethed og tilstrækkelighed.

Ledelsens gennemgang skal tage højde for og behandle:

- Status på handlinger/korrektioner fra tidligere gennemgange

- Ændringer i interne eller eksterne forhold

- Tilbagemeldinger fra organisationen omkring informationssikkerheden, herunder afvigelser og tendenser

- Resultater af overvågning og målinger

Auditresultater og muligheder for løbende forbedringer

Ledelsens gennemgang bør gennemføres mindst én gang årligt eller efter samme principper som nævnt under kapitel 8 ”Drift”. I skal huske at dokumentere ledelsens gennemgang.

Kapitel 10: Forbedring

Den sidste del af PDCA-modellen, der betegnes som ”Act”, behandler standardens kapitel 10 om forbedringer, afvigelser og korrigerende handlinger. Hvis en kontrol eller en test ikke er i overensstemmelse med ISMS’ mål, politik, retningslinje eller øvrige krav, er der tale om en afvigelse. Disse skal rapporteres, og der skal vurderes på korrigerende handlinger.

Vurderingerne skal blandt andet omfatte en detaljeret gennemgang af afvigelsen, fastlæggelse af årsagen til afvigelsen, samt afdækning af, om der kan være lignende situationer på andre områder, end hvor afvigelsen er identificeret. De korrigerende handlinger skal være hensigtsmæssige i forhold til virkninger af afvigelsen. Der kan grundlæggende være tale om enten forebyggende eller korrigerende handlinger. Alle afvigelser og korrigerende handlinger skal dokumenteres.

Vil du læse mere om ISO 27001? Så kan du med fordel se nærmere på:

kaastrup|andersen som din samarbejdspartner

Har du brug for hjælp til en ISO 27001-proces? Vi hjælper dig gerne videre. Ud fra dine behov sammensætter vi et unikt team af fx IT-projektledere, sikkerhedskonsulenter og IT-arkitekter. De kan blandt andet hjælpe dig med at afdække, hvilke tiltag der skal til for at løse din udfordring og sørge for intelligent træk på dine interne ressourcer, når projektet gennemføres.

Vi står altid klar til at tage en uforpligtende snak med dig om din IT-infrastruktur og sikkerhed. Kontakt Lars Glowienka på lgl@kaastrupandersen.dk eller +45 4182 5925